Få skulle lämna nyckeln kvar i låset efter att ha låst sin ytterdörr och gått hemifrån. Ändå gör många något liknande när det gäller IT-säkerhet. Läs om hur du kan skydda dig bättre.

Det vi syftar på med liknelsen i inledningen är när man vid installation av en CA (Certificate Authority) gör valet att inte skydda och låsa in nyckeln i en HSM (Hardware Security Layer).

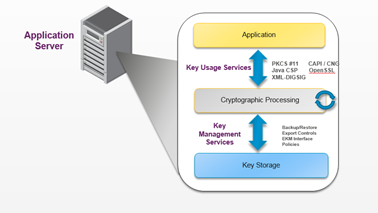

Konsekvensen blir då att alla som kommer åt den server där CA:n finns installerad kan komma åt nyckeln. Vi kan kalla det för en standardinstallation utan säkerhet.

Standardinstallation utan säkerhet

När det finns möjlighet att komma åt nyckeln har en angripare möjlighet att installera och signera certifikat som är betrodda av er organisation. Det kan få stora konsekvenser.

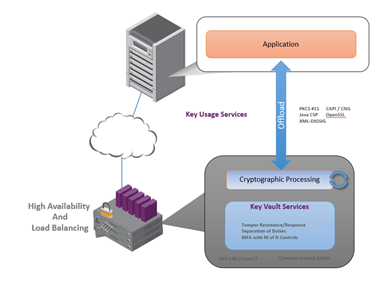

Väldigt många företag använder sig av certifikatsbaserad inloggning för att få tillgång till trådlösa nätverk- En illvillig person kan denna väg komma åt era system och filer. Kanske till och med sprida ransomware med katastrofala följder för verksamheten. PKI-konsulter (Public Key Infrastructure) älskar att prata om förtroende. Det går att skapa genom att använda en HSM som skyddar er hemlighet i ett kassavalv. En säker installation, till skillnad från det osäkra standardförfarande många använder sig av idag.

Säker installation

Den krypterade eller signerande applikationen och dess data hålls separerade från hemligheten (krypto eller signeringsnyckel såsom AES eller RSA) på disk.

Telia Cygate har strategiskt valt att arbeta med Thales HSM:er som erbjuder ett väldigt bra skydd.

Det finns password och PED based. I password based finns ett unikt lösenord för varje roll och PED based införlivar begreppet Four eyes principle. För att kunna utföra någon form av arbete krävs det minst fyra ögon för varje roll, men man kan sätta ribban högre och välja fler ögon.

Nu har vi här valt CA som ett exempel, men vi skulle lika gärna kunna prata om krypterade databaser till exempel SQL. Samma sak där, utan HSM så sparas nyckeln på SQL servern och med en HSM låser man in nyckeln på ett säkert sätt. Resonemanget behöver nog inte utvecklas för att poängen ska nå fram.

Vår uppmaning blir därför att ta en funderare när det är dags för ert företag eller organisation att fatta strategiska beslut avseende skyddandet av er hemliga nyckel. Ni är alltid välkomna att vända er till oss på Telia Cygate för att få stöd i ert beslutsfattande.